GPU Cloud Instance

Our cloud service makes it easy to deploy container-based GPU instances in seconds, from either public or private repositories. This means that you can get started with GPU computing quickly and easily, without having to worry about managing your own hardware.

Cloud Mining

À tout moment et en tout lieu ! Nous nous occupons des processus fastidieux afin que vous puissiez vous détendre en profitant de récompenses. Commencez à miner en quelques clics !

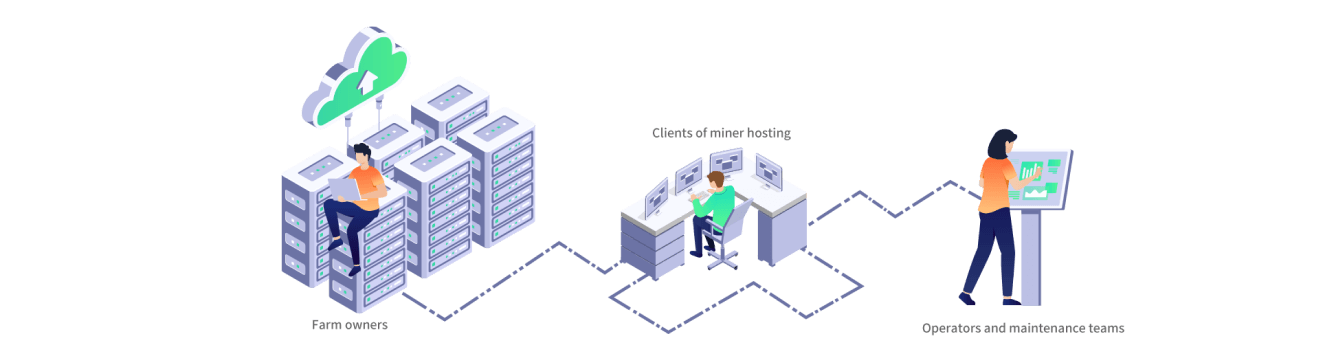

Minerplus

La gestion de votre centre de données vous pose problème ? Nous sommes prêts à vous aider à déployer des systèmes de gestion à interface unique.

Ressources

Parcourez notre centre de ressources pour trouver ce dont vous avez besoin. Abonnez-vous pour rester informé de nos dernières actualités, annonces et publications.

Abonnez-vous à notre bulletin d’informations

Découvertes de faille de sécurité et récompenses

Nous souhaitons être informés des vulnérabilités de sécurité de nos produits et services. Nous offrons des avantages pour les rapports de vulnérabilité de sécurité éligibles qui nous sont communiqués afin de récompenser les chercheurs en sécurité. Pour honorer toutes les contributions externes qui nous aident à assurer la sécurité de nos produits, nous menons un programme de récompense des vulnérabilités. Ce programme vise à recueillir les vulnérabilités importantes qui ont un impact direct et démontrable. "Le terme "vulnérabilité" désigne tout bogue, défaut, comportement, sortie, résultat ou événement au sein d'une application, d'un système ou d'un service qui peut entraîner des risques ou accroître l'insécurité.

Les soumissions doivent répondre aux critères suivants

Identifier une nouvelle vulnérabilité

Identifier une vulnérabilité qui n'a pas été précédemment signalée à notre équipe.

Doit être une vulnérabilité critique

La gravité de la vulnérabilité doit être critique ou importante. Cela signifie qu'il doit s'agir d'une menace importante.

Montrez-nous comment la corriger

Vous devez inclure des étapes claires et concises pour comprendre et résoudre le problème au format texte ou vidéo.

Respectez toutes les obligations légales

Vous ne pouvez violer aucune loi, aucun règlement, aucune politique ou aucun droit d'un tiers, et les données soumises doivent être les vôtres.

Respecter la confidentialité

Vous ne devez pas exposer le problème à une autre partie sans notre consentement écrit préalable.

Gagnez jusqu'à 3 000 USD

Minerplus: Jusqu'à 3 000 USD

Exemples de vulnérabilités : Exécution de code, vulnérabilités logiques, déni de service, acquisition d'accès ou injection.

Bitdeer : Jusqu'à 3 000 USD

Exemples de vulnérabilités : Acquisition d'accès, violation de données, exécution de code, injection, accès non autorisé et déni de service.

Autre : Jusqu'à 1 500 USD

Les autres vulnérabilités de sécurité ou de renseignement sont évaluées en fonction de facteurs tels que l'importance du service et la possibilité d'exploitation.

Signaler une vulnérabilité

Soumettez votre rapport en envoyant un courriel à [email protected] avec le format du titre du courriel : (date)_(nom du déclarant)_(courte description). Par exemple, "20210719_John_SQL injection in Website". Ce format est une condition obligatoire pour votre rapport. Veuillez noter qu'en nous soumettant un rapport de vulnérabilité, vous nous accordez un droit perpétuel, mondial, libre de redevance, irrévocable et non exclusif d'utiliser, de modifier et d'incorporer votre soumission dans nos produits, services et tests sans aucune autre obligation ou notification à votre égard. En savoir plus sur nos conditions générales.